Guía de Operaciones y Despliegue de OmniTWAG

Creado por Omnitouch

Esta guía es para operadores de red, administradores de sistemas y clientes que implementan OmniTWAG.

Tabla de Contenidos

- Introducción

- ¿Qué es la descarga de WiFi?

- Arquitectura de Despliegue

- Flujo de Carga

- Flujo de Autenticación

- Guía de Configuración

- Configuración del Punto de Acceso

- Integración de Hotspot 2.0

- Monitoreo y Gestión

- Resolución de Problemas

- Cumplimiento de Normativas

Introducción

OmniTWAG (Trusted WiFi Access Gateway) es una implementación conforme a estándares de un 3GPP TWAG que permite a los operadores de redes móviles descargar de manera segura el tráfico de suscriptores de redes celulares a puntos de acceso WiFi mientras mantiene una autenticación segura basada en SIM.

El TWAG autentica a los suscriptores de WiFi utilizando sus credenciales SIM a través de EAP-AKA (Extensible Authentication Protocol - Authentication and Key Agreement), el mismo mecanismo de autenticación utilizado en redes celulares. Esto proporciona acceso WiFi seguro y sin interrupciones para los suscriptores móviles sin requerir contraseñas WiFi separadas.

Beneficios Clave

Para los Usuarios Finales:

- Cero Configuración: Funciona directamente con SIM compatible

- Experiencia Sin Interrupciones: Conexión automática como en celular

- Seguro: Siempre utiliza WiFi encriptado (WPA2)

- Sin Contraseñas: Autenticación basada en SIM

Para los Operadores Móviles:

- Alivio de Capacidad de Red: Reduce la carga en las estaciones base celulares

- Descarga Controlada: Solo los suscriptores autorizados pueden conectarse

- Mejora de la Experiencia del Usuario: WiFi generalmente ofrece mayor ancho de banda

- Eficiencia de Costos: La infraestructura WiFi es menos costosa que la celular

- Identidad Consistente: Mismo IMSI utilizado para WiFi y celular

- Integración de Facturación: Puede cobrar por el uso de WiFi si se desea

Para Lugares/Empresas:

- Seguridad de Grado Operador: Sin riesgo de compartir contraseñas

- Escalabilidad: Soporta miles de usuarios sin aprovisionamiento manual

- Gestión Simplificada: No es necesario distribuir contraseñas WiFi

¿Qué es la descarga de WiFi?

La descarga de WiFi permite a los operadores de redes móviles redirigir el tráfico de datos de suscriptores desde redes celulares congestionadas a redes WiFi.

Cómo Habilita el TWAG la Descarga

El TWAG actúa como la puerta de autenticación entre:

- Puntos de Acceso WiFi (a través del protocolo RADIUS)

- Red Central Móvil HSS/HLR (a través de la interfaz Diameter SWx)

Cuando el dispositivo de un suscriptor se conecta a un AP de WiFi configurado para la descarga:

- El dispositivo se identifica utilizando su IMSI (de la tarjeta SIM)

- El AP de WiFi reenvía las solicitudes de autenticación al TWAG a través de RADIUS

- El TWAG se comunica con el HSS del operador para recuperar vectores de autenticación

- Se lleva a cabo la autenticación de desafío-respuesta EAP-AKA entre el dispositivo y el TWAG

- Tras una autenticación exitosa, se concede acceso WiFi al dispositivo

- Opcionalmente, el tráfico puede ser tunelado de regreso a la red central móvil o salir localmente

Arquitectura de Despliegue

Topología de Red

Leyenda de Interfaz:

- STa*: Interfaz RADIUS/Diameter entre el AP de WiFi y el TWAG (no 3GPP a AAA)

- SWx: Interfaz Diameter entre el TWAG (Servidor AAA 3GPP) y el HSS

- S2a/S2b: Interfaz de túnel GTP para el backhaul a la red local (opcional)

- SGi: Interfaz a redes de datos de paquetes externas (Internet)

- 802.11: Interfaz de radio WiFi

- EAPOL: EAP sobre LAN (autenticación 802.1X)

Escenarios de Despliegue

Escenario 1: Salida Local (Recomendado para Rendimiento)

Beneficios:

- Menor latencia (sin retorno a la red central)

- Carga reducida en la red central

- Mejor experiencia para aplicaciones de alto ancho de banda

- Ahorros en capacidad de backhaul

Escenario 2: Enrutamiento de Red Local (Túnel GTP)

Beneficios:

- Aplicación consistente de políticas

- Facturación/contabilidad centralizada

- Aplicación de políticas de seguridad/VPN corporativas

- Movilidad sin interrupciones entre WiFi y celular

Opciones de Conexión SWx

Opción 1: Conexión Directa al HSS

Caso de Uso: Despliegues simples, entornos de laboratorio, un solo HSS

Beneficios:

- Menor latencia (sin salto a través de DRA)

- Configuración simplificada

- Resolución de problemas más fácil

Opción 2: A través de DRA (Agente de Enrutamiento Diameter)

Caso de Uso: Despliegues multi-HSS, escenarios de roaming, redes a gran escala

Beneficios:

- Lógica de enrutamiento centralizada

- Balanceo de carga entre múltiples HSS

- Soporte para roaming (rutas al HSS local)

- Redundancia y conmutación por error

- Persistencia de sesión

Flujo de Carga

El TWAG puede integrarse completamente para enviar solicitudes de carga en línea basadas en Diameter Gy a un Sistema de Carga en Línea (OCS).

Esto permite contabilizar todos los datos consumidos en WiFi, contra el saldo del cliente, y se entrega a través del AP en RADIUS y se convierte a Gy por el TWAG y se reenvía al DRA/OCS.

En todos los modos, el uso es rastreado por las métricas del TWAG.

Modos de Carga

El TWAG soporta tres modos de carga en línea:

1. Carga Desactivada

No se envían solicitudes de control de crédito. No se realiza autorización de saldo.

Casos de Uso:

- Redes WiFi abiertas/gratuitas

- Entornos de laboratorio/pruebas

- Redes con carga offline solamente (contabilidad RADIUS a facturación)

Flujo:

2. Solo Autorización

Se envía un CCR-Initial (Solicitud de Control de Crédito) al OCS al inicio de la sesión de WiFi para validar que el suscriptor tiene saldo, pero el saldo no se reduce durante la sesión.

Casos de Uso:

- Validar que el suscriptor tiene cuenta/saldo activo

- Prevenir acceso WiFi para cuentas suspendidas

- Verificar elegibilidad del servicio sin seguimiento de cuotas

- Permitir WiFi como servicio de bonificación/ilimitado para clientes que pagan

Flujo:

Configuración:

- Se consulta al OCS al inicio de la sesión (CCR-I) y al final (CCR-T)

- No se envían mensajes CCR-Update durante la sesión

- El suscriptor se autoriza según el estado de la cuenta, no según la cuota

- El uso se informa al final de la sesión solo con fines informativos

3. Carga Online Gy Completa (Implementación Completa)

Se sigue el flujo de carga en línea estándar 3GPP. Todo el uso en WiFi se pasa al OCS para su carga, y se corta el suscriptor una vez que ha superado su cuota.

Casos de Uso:

- Servicios de datos prepagados

- WiFi de pago por uso

- Planes basados en cuotas (por ejemplo, 10GB de asignación mensual)

- Carga y corte en tiempo real

Flujo:

Configuración:

- Se consulta al OCS al inicio de la sesión (CCR-I), durante la sesión (CCR-U) y al final (CCR-T)

- Se solicita cuota en bloques configurables (por ejemplo, 10MB, 50MB, 100MB)

- CCR-Update se activa en un umbral configurable (por ejemplo, 80% de la cuota concedida)

- El temporizador de validez activa la re-autorización si no se ha agotado la cuota

- Desconexión forzada cuando se agota la cuota

- Deducción de saldo en tiempo real

Flujo de Autenticación

Secuencia Completa de Autenticación EAP-AKA

Puntos Clave en el Flujo de Autenticación

-

MAR/MAA es el final de la comunicación HSS: Después de recibir el MAA (Respuesta de Autenticación Multimedia) con XRES, el TWAG maneja todas las verificaciones subsiguientes localmente.

-

El TWAG realiza la verificación de RES: El HSS proporciona la respuesta esperada (XRES), pero el TWAG la compara con el RES real del UE. El HSS NO está involucrado en esta comparación.

-

La autenticación ocurre en el TWAG: Esto es diferente de algunos diagramas que muestran al HSS realizando la verificación; en la arquitectura 3GPP real, el servidor AAA (TWAG) realiza la comparación.

Formato de Identidad

El dispositivo responde con su identidad permanente (IMSI) en formato NAI:

5055700000000000001@wlan.mnc057.mcc505.3gppnetwork.org

Formato: 0<IMSI>@wlan.mnc<MNC>.mcc<MCC>.3gppnetwork.org

Nota - El primer dígito, antes del IMSI, es la identidad, generalmente es 0 pero puede ser otro número de un solo dígito para SIMs/terminales multi-IMSI.

Clave de Sesión Maestra (MSK)

La Clave de Sesión Maestra (MSK) es una clave criptográfica de 512 bits (64 bytes) derivada durante la autenticación EAP-AKA. Sirve como el material clave raíz para asegurar la conexión WiFi.

Derivación de MSK:

- Tanto el UE como el TWAG derivan independientemente la misma MSK

- El UE deriva de CK/IK calculado por la SIM

- El TWAG deriva de CK/IK recibido del HSS

- MSK = PRF'(CK || IK, "Full Authentication", IMSI, ...)

Uso de MSK:

- Derivación de PMK: PMK = primeros 256 bits (32 bytes) de MSK

- Intercambio WPA2 de 4 Vías: Tanto el UE como el AP utilizan PMK para derivar PTK

- Encriptación de Datos: Todos los tramas de datos WiFi encriptados con la Clave Temporal (TK) de PTK

Por qué MSK es Crítico:

- Confidencialidad: Sin MSK, el tráfico WiFi estaría sin encriptar

- Integridad: Previene la manipulación de tramas WiFi

- Vinculación de Autenticación: Vincula la autenticación EAP a la encriptación WiFi

- Protección contra Reproducción: MSK fresco previene ataques de reproducción

- Secreto Perfecto hacia Adelante: La compromisión de una MSK no afecta a otras

Recuperación de Resincronización

Si el dispositivo detecta un desajuste en el número de secuencia (SQN fuera de sincronización), inicia la resincronización:

- El dispositivo calcula AUTS (Token de Autenticación - Sincronización)

- Envía EAP-AKA Synchronization-Failure con AT-AUTS

- El TWAG reenvía AUTS al HSS

- El HSS resincroniza el número de secuencia y genera nuevos vectores

- La autenticación se reintenta con vectores frescos

Esto es transparente para el usuario final y no requiere intervención del operador.

Guía de Configuración

El TWAG se configura a través de archivos de configuración de Elixir en el directorio config/. La configuración principal en tiempo de ejecución est�� en config/runtime.exs.

Para despliegues en producción, la configuración se gestiona de manera centralizada. Lo siguiente es solo una referencia, cualquier valor cambiado en un nodo de producción se perderá la próxima vez que se ejecute la orquestación automatizada.

Configuración de Diameter

Ubicado en config :diameter_ex:

config :diameter_ex,

diameter: %{

# Nombre del servicio para la pila Diameter

service_name: :omnitouch_twag,

# Dirección IP local para enlazar el servicio Diameter

listen_ip: "10.5.198.200",

# Puerto local para conexiones Diameter (el estándar es 3868)

listen_port: 3868,

# Host de Origen Diameter

host: "omnitwag",

# Reino de Origen Diameter (coincide con el reino de su red)

realm: "epc.mnc057.mcc505.3gppnetwork.org",

# Pares Diameter (HSS, DRA, servidores AAA)

peers: [

%{

# Host de Origen Diameter del par

host: "omni-hss01.epc.mnc057.mcc505.3gppnetwork.org",

# Reino de Origen Diameter del par

realm: "epc.mnc057.mcc505.3gppnetwork.org",

# Dirección IP del par (puede ser HSS directamente o DRA)

ip: "10.179.2.140",

# Puerto del par (el estándar es 3868)

port: 3868,

# Usar TLS para seguridad en el transporte

tls: false,

# Protocolo de transporte (:diameter_tcp o :diameter_sctp)

transport: :diameter_tcp,

# Iniciar conexión con el par (true) o esperar a que el par se conecte (false)

initiate_connection: true

}

]

}

Formato de Reino sigue 3GPP TS 23.003:

epc.mnc<MNC>.mcc<MCC>.3gppnetwork.org

Donde:

- MNC = Código de Red Móvil (por ejemplo, 057)

- MCC = Código de País Móvil (por ejemplo, 505 para Australia)

Nota sobre el Uso de DRA: Para usar OmniDRA, configure la IP del par para apuntar al DRA en lugar de directamente al HSS. El DRA luego enrutará los mensajes al HSS apropiado basado en reglas de enrutamiento (Destino-Reino, rango de IMSI, etc.).

Configuración de RADIUS

Ubicado en config :omnitwag:

config :omnitwag,

radius_config: %{

# Lista de subredes IP de origen permitidas para clientes RADIUS

# Lista vacía = permitir todo (no recomendado para producción)

allowed_source_subnets: ["10.7.15.0/24", "192.168.1.0/24"],

# Secreto compartido para clientes RADIUS

# Todos los AP deben usar este secreto

secret: "YOUR_STRONG_SECRET_HERE"

}

Mejores Prácticas de Seguridad:

- Use secretos compartidos RADIUS fuertes (más de 20 caracteres)

- Configure

allowed_source_subnetspara restringir el acceso de AP - Use reglas de firewall para restringir aún más el acceso a los puertos 1812/1813

Ejemplo de configuración de subred:

allowed_source_subnets: ["10.7.15.0/24", "192.168.1.0/24"]

Si está vacío, se permiten todas las fuentes (solo adecuado para laboratorio/pruebas).

Configuración de Monitoreo Prometheus

Ubicado en config :omnitwag:

config :omnitwag,

prometheus: %{

# Puerto para el punto final de métricas de Prometheus

port: 9568

}

Acceda a las métricas en: http://<twag-ip>:9568/metrics

Resumen de Puertos

| Puerto | Protocolo | Propósito |

|---|---|---|

| 1812 | UDP | Autenticación RADIUS |

| 1813 | UDP | Contabilidad RADIUS |

| 3868 | TCP | Diameter (SWx a HSS/DRA) |

| 443 | TCP | Panel Web HTTPS |

| 8444 | TCP | API REST HTTPS |

| 9568 | TCP | Métricas Prometheus |

Configuración del Punto de Acceso

Puntos de Acceso Soportados

OmniTWAG funciona con cualquier AP de WiFi que soporte:

- WPA2-Enterprise (autenticación 802.1X)

- Funcionalidad de cliente RADIUS

- Método de autenticación EAP-AKA

Plataformas probadas: Cisco Aironet, Aruba, Ubiquiti UniFi, Ruckus, APs basados en hostapd

Requisitos Generales de Configuración de AP

- Modo de seguridad WPA2-Enterprise (802.1X)

- Servidor RADIUS apuntando a la dirección IP del TWAG

- Puerto de autenticación RADIUS: 1812

- Puerto de contabilidad RADIUS: 1813 (opcional pero recomendado)

- Secreto compartido RADIUS: Debe coincidir con la configuración del TWAG

- Método EAP: EAP-AKA (o "Todos")

Ejemplo de Configuración de AP Cisco

Configuración CLI:

! Configurar servidor RADIUS

radius-server host 10.5.198.200 auth-port 1812 acct-port 1813 key YOUR_SHARED_SECRET

! Configurar SSID con 802.1X

dot11 ssid OPERATOR-WIFI

vlan 10

authentication open eap eap_methods

authentication network-eap eap_methods

authentication key-management wpa version 2

! Asociar SSID con la interfaz de radio

interface Dot11Radio0

encryption mode ciphers aes-ccm

ssid OPERATOR-WIFI

Interfaz Web:

- Navegue a Seguridad → AAA → Servidor RADIUS

- Agregue el servidor RADIUS:

10.5.198.200:1812con el secreto compartido - Navegue a la configuración de WLAN

- Establezca la Seguridad en WPA2-Enterprise

- Establezca el método EAP en EAP-AKA o Todos

- Asigne el grupo de servidores RADIUS

Ejemplo de Configuración de hostapd

Para APs basados en Linux (OpenWrt, sistemas embebidos):

# /etc/hostapd/hostapd.conf

interface=wlan0

driver=nl80211

ssid=OPERATOR-WIFI

# WPA2-Enterprise

wpa=2

wpa_key_mgmt=WPA-EAP

wpa_pairwise=CCMP

ieee8021x=1

# Configuración RADIUS

auth_server_addr=10.5.198.200

auth_server_port=1812

auth_server_shared_secret=YOUR_SHARED_SECRET

acct_server_addr=10.5.198.200

acct_server_port=1813

acct_server_shared_secret=YOUR_SHARED_SECRET

# Configuración EAP

eap_server=0

# Hotspot 2.0 (Opcional - para descarga automática)

interworking=1

internet=1

anqp_3gpp_cell_net=505,057

domain_name=wlan.mnc057.mcc505.3gppnetwork.org

nai_realm=0,wlan.mnc057.mcc505.3gppnetwork.org,0,21[2:1][5:7]

roaming_consortium=505057

hs20=1

Mejores Prácticas de Arquitectura de Red

Importante: Coloque los AP y el TWAG en segmentos de red confiables. Use reglas de firewall para:

- Permitir solo a los AP alcanzar los puertos 1812/1813 del TWAG

- Permitir que el TWAG alcance el puerto 3868 del HSS

- Restringir el acceso de gestión al panel del TWAG (puerto 443)

Integración de Hotspot 2.0

Visión General de Hotspot 2.0 (Passpoint)

Hotspot 2.0 (también llamado Passpoint o 802.11u) es un estándar de la Alianza WiFi que permite el descubrimiento y la conexión automática y segura a redes WiFi sin interacción del usuario. Es la tecnología clave para la descarga sin interrupciones de WiFi.

Características Clave:

- Descubrimiento Automático de Redes: El dispositivo encuentra redes compatibles según criterios

- Autenticación Automática: Utiliza credenciales SIM (EAP-AKA) sin entrada del usuario

- Asociación Inicial Encriptada: OSEN (Autenticación Solo del Servidor OSU) para aprovisionamiento seguro

- Acuerdos de Roaming: Soporta redes visitadas (como el roaming celular)

- Priorización: El dispositivo prefiere redes de propiedad del operador

Configuración de AP para Hotspot 2.0

Requisitos para AP:

- Soporte 802.11u: Capacidad de consulta/respuesta ANQP

- WPA2-Enterprise: Autenticación 802.1X

- Soporte EAP-AKA: Debe soportar el método EAP-AKA

- Configuración ANQP: Publicar la información correcta del operador

Ejemplo de Configuración (AP basado en hostapd):

# Configuración de Hotspot 2.0 / Passpoint

interworking=1

internet=1

asra=0

esr=0

uesa=0

# Configuración ANQP

anqp_3gpp_cell_net=505,057

domain_name=omnitouchns.com,wlan.mnc057.mcc505.3gppnetwork.org

# Configuración del Reino NAI

nai_realm=0,wlan.mnc057.mcc505.3gppnetwork.org,0,21[2:1][5:7]

# Formato: <codificación>,<reino>,<método-eap>[auth-id:auth-val]

# 21 = EAP-AKA

# 2:1 = Tipo de Credencial: SIM

# 5:7 = Método EAP Tunelado: Ninguno (EAP-AKA directo)

# Consorcio de Roaming

roaming_consortium=505057

# MCC=505 (EE.UU.), MNC=057 (específico del operador)

# Información del Lugar (opcional)

venue_group=1

venue_type=8

venue_name=eng:Red WiFi Pública del Operador

# Configuración WPA2-Enterprise

wpa=2

wpa_key_mgmt=WPA-EAP

rsn_pairwise=CCMP

ieee8021x=1

# Configuración RADIUS (apunta a OmniTWAG)

auth_server_addr=10.5.198.200

auth_server_port=1812

auth_server_shared_secret=YOUR_SHARED_SECRET

acct_server_addr=10.5.198.200

acct_server_port=1813

acct_server_shared_secret=YOUR_SHARED_SECRET

# Configuración SSID

ssid=OperatorWiFi

utf8_ssid=1

# Indicación de Hotspot 2.0

hs20=1

hs20_oper_friendly_name=eng:Red WiFi del Operador

Comportamiento de Descarga Automática

Cómo Funciona la Descarga Automática:

- El dispositivo con perfil Passpoint realiza un escaneo periódico de WiFi

- Envía consulta ANQP a los AP detectados

- Si la respuesta ANQP coincide con el perfil (MCC/MNC, consorcio de roaming):

- La prioridad es ALTA (red local) o MEDIA (socio de roaming)

- Si la prioridad ≥ umbral y la señal > mínima:

- Autenticación automática EAP-AKA

- Si la autenticación es exitosa y la prioridad > conexión actual:

- Cambiar a WiFi, desconectar datos celulares

- Monitorear calidad de señal y mantener conectividad

Factores de Prioridad:

- Local vs. Roaming: La red local (coincidencia MCC/MNC) se prefiere sobre el roaming

- Fuerza de Señal: Se prefiere la señal más fuerte

- Seguridad: WPA2-Enterprise se prefiere sobre abierto/WPA2-PSK

- Política: El operador puede configurar redes preferidas

- Anulación del Usuario: El usuario puede desactivar manualmente WiFi o preferir celular

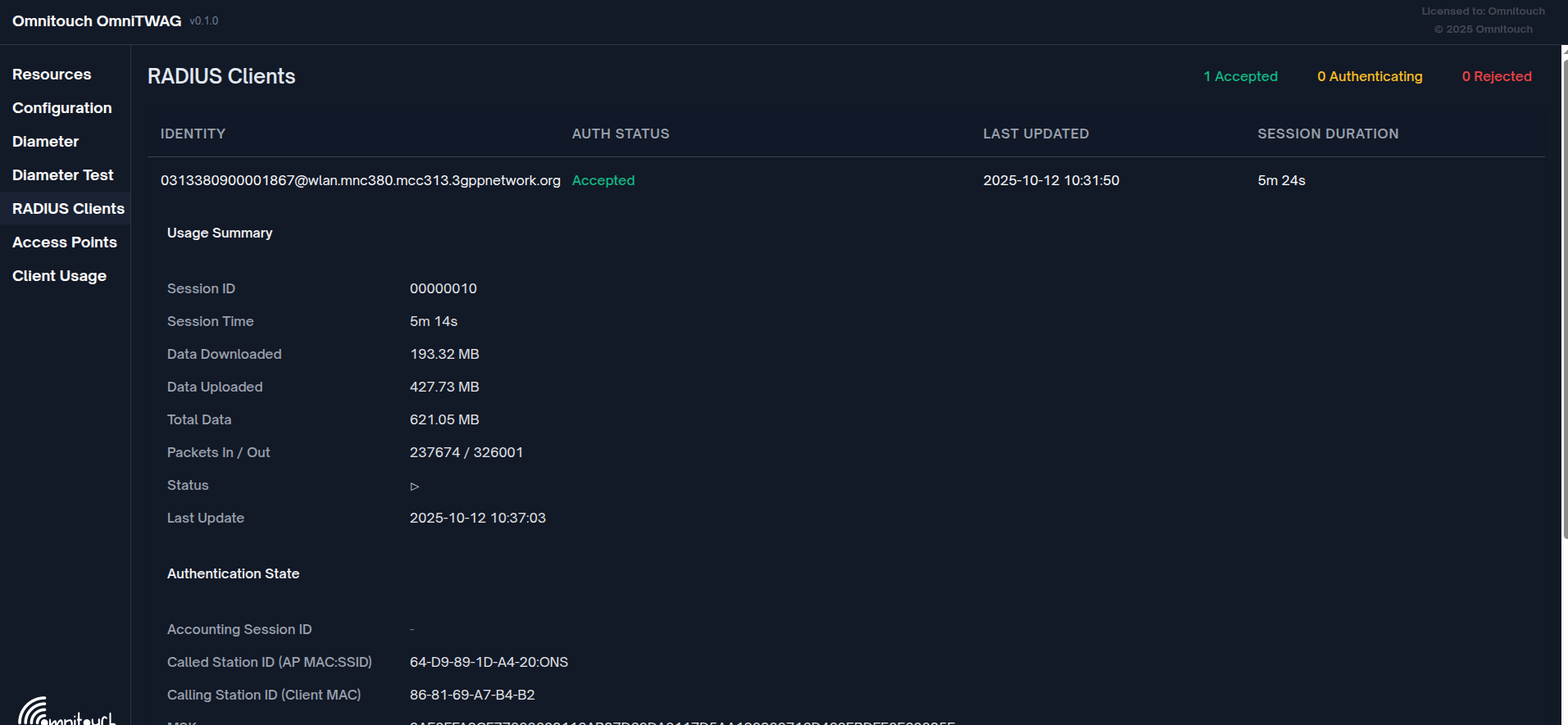

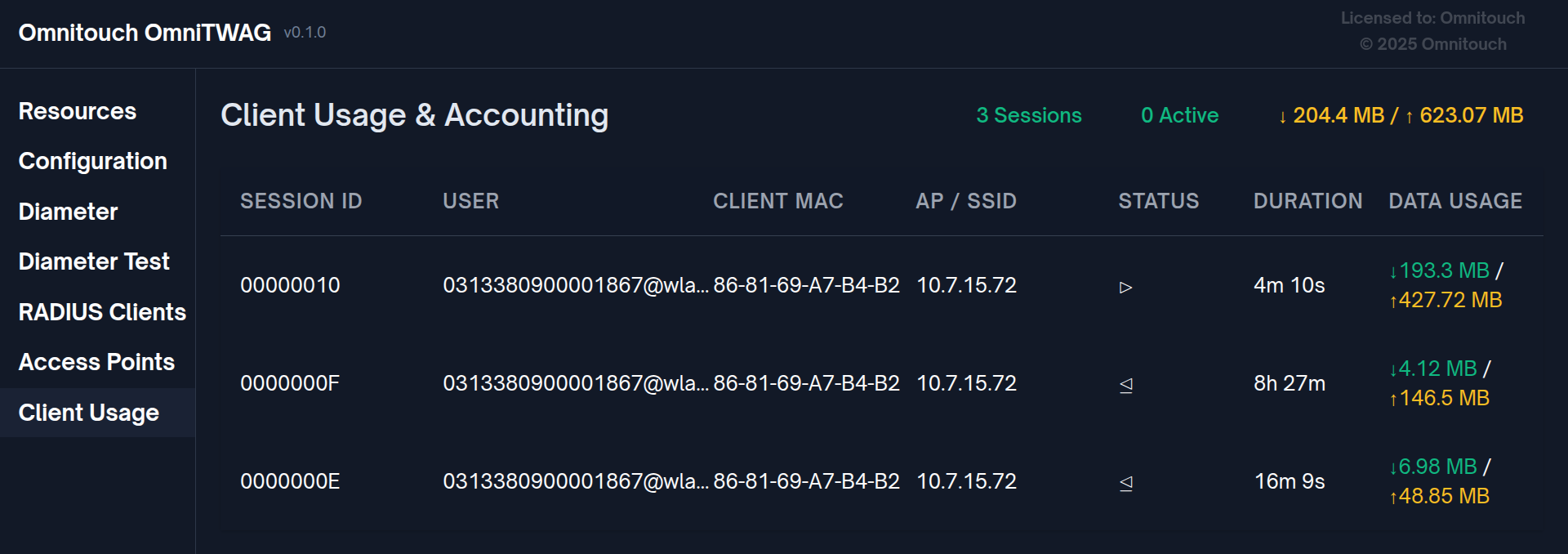

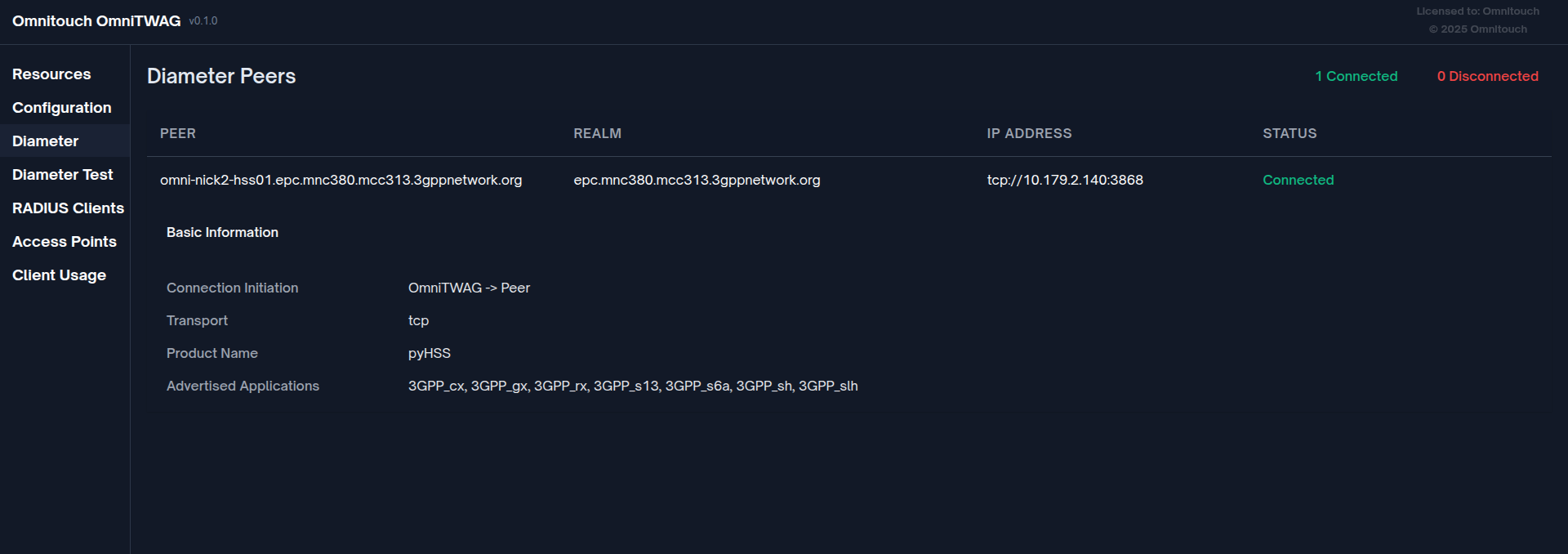

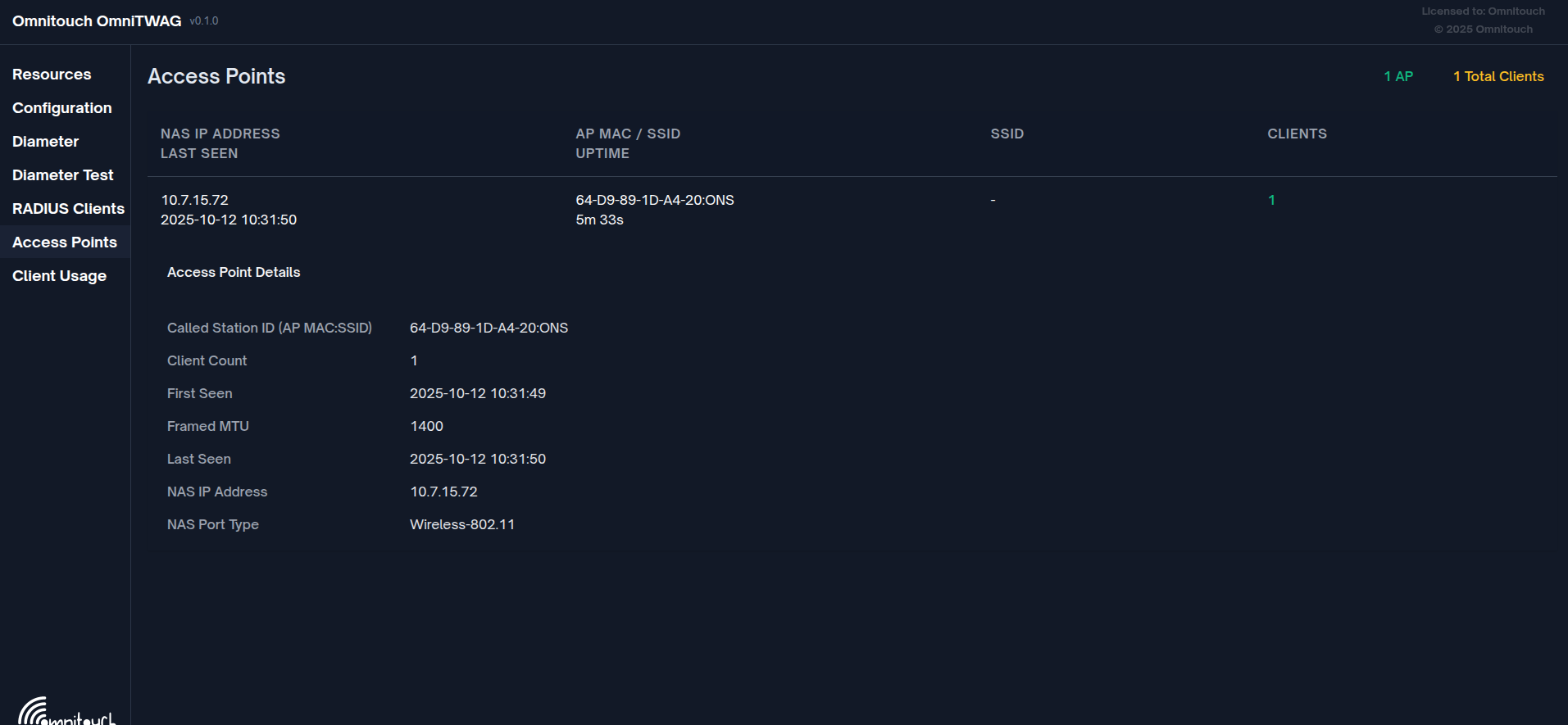

Monitoreo y Gestión

Panel Web

Acceda al panel de monitoreo en tiempo real en: https://<twag-ip>/

Características:

- Vista de Clientes RADIUS: Suscriptores activos, estado de autenticación, detalles de sesión

- Vista de Puntos de Acceso: APs conectados, conteos de clientes, información de SSID

- Vista de Uso del Cliente: Datos de contabilidad, tiempo de sesión, uso de datos

- Vista de Pares Diameter: Estado de conexión HSS/DRA

Integración de Prometheus

Configure Prometheus para recopilar métricas del TWAG:

# prometheus.yml

scrape_configs:

- job_name: 'omnitwag'

static_configs:

- targets: ['10.5.198.200:9568']

metrics_path: '/metrics'

scrape_interval: 15s

Métricas Disponibles:

Métricas del Servidor RADIUS:

radius_access_request_count- Total de paquetes RADIUS Access-Request recibidosradius_access_accept_count- Total de paquetes Access-Accept enviadosradius_access_reject_count- Total de paquetes Access-Reject enviadosradius_access_challenge_count- Total de paquetes Access-Challenge enviadosradius_accounting_request_count{status_type}- Total de paquetes Accounting-Request (etiquetados por estado: inicio, detener, actualización interina, contabilidad activada, contabilidad desactivada)radius_active_clients_count- Clientes actualmente autenticados (sondeados cada 5 segundos)radius_access_points_count- Puntos de acceso registrados (sondeados cada 5 segundos)

Métricas de Autenticación EAP-AKA:

eap_aka_identity_count- Intercambios de Identidad EAP-AKAeap_aka_challenge_count- Intercambios de Desafío EAP-AKAeap_aka_sync_failure_count- Fallos de sincronización (eventos de resincronización SQN)eap_aka_auth_success_count- Autenticaciones exitosaseap_aka_auth_reject_count- Autenticaciones rechazadas

Métricas del Protocolo Diameter:

diameter_message_count{application, command, direction}- Total de mensajes Diameter (etiquetados por aplicación, tipo de comando y dirección)

Métricas de Memoria de la VM de Erlang:

vm_memory_total- Total de memoria asignada (bytes)vm_memory_processes- Memoria utilizada por procesos Erlang (bytes)vm_memory_processes_used- Memoria utilizada por procesos Erlang excluyendo memoria asignada no utilizada (bytes)vm_memory_system- Memoria utilizada por el sistema de ejecución Erlang (bytes)vm_memory_atom- Memoria utilizada por átomos (bytes)vm_memory_atom_used- Memoria utilizada por átomos excluyendo memoria asignada no utilizada (bytes)vm_memory_binary- Memoria utilizada por binarios (bytes)vm_memory_code- Memoria utilizada por código cargado (bytes)vm_memory_ets- Memoria utilizada por tablas ETS (bytes)

Métricas del Sistema de la VM de Erlang:

vm_system_info_process_count- Número actual de procesos Erlangvm_system_info_port_count- Número actual de puertosvm_system_info_atom_count- Número actual de átomosvm_system_info_schedulers- Número de hilos de programadorvm_system_info_schedulers_online- Número de programadores actualmente en línea

Métricas del Programador de la VM de Erlang:

vm_statistics_run_queue- Longitud total de todas las colas de ejecuciónvm_total_run_queue_lengths_total- Longitud total de todas las colas de ejecución (programadores totales)vm_total_run_queue_lengths_cpu- Longitud total de las colas de ejecución del programador de CPUvm_total_run_queue_lengths_io- Longitud total de las colas de ejecución del programador de IO

Recopilación de Métricas:

- Las m��tricas RADIUS y EAP-AKA se emiten en tiempo real a medida que ocurren eventos

- Los conteos de clientes activos y puntos de acceso se sondean cada 5 segundos

- Las métricas de la VM se sondean cada 5 segundos desde el tiempo de ejecución Erlang

- Todas las métricas se exponen en formato Prometheus en

http://<twag-ip>:9568/metrics

Registro

El TWAG utiliza el Logger de Elixir para el registro estructurado.

Ver Registros (systemd):

# Registro en tiempo real

journalctl -u twag -f

# Últimas 100 líneas

journalctl -u twag -n 100

# Registros desde el último arranque

journalctl -u twag -b

# Registros para un rango de tiempo específico

journalctl -u twag --since "2025-10-12 10:00:00" --until "2025-10-12 11:00:00"

Mensajes de Registro Clave:

Servidor RADIUS escuchando en el puerto 1812- Servidor iniciadoDesde {IP}: Solicitud de Acceso recibida- Solicitud RADIUS del APFase 1: Respuesta de Identidad- Identidad EAP inicialFase 2: Desafío AKA- Desafío enviado al dispositivoAutenticación ACEPTADA- Autenticación exitosaAutenticación RECHAZADA- Autenticación fallidaAP Registrado: {IP}- Nuevo AP detectado

Resolución de Problemas

Fallos de Autenticación

Síntoma: El cliente no puede conectarse a WiFi

Pasos de Diagnóstico:

- Verifique los registros del TWAG:

journalctl -u twag -f - Verifique que el secreto compartido RADIUS coincida entre el AP y el TWAG

- Confirme que los paquetes RADIUS lleguen al TWAG:

tcpdump -i eth0 port 1812 - Verifique el aprovisionamiento del suscriptor en HSS/configuración

Causas Comunes:

- Secreto compartido RADIUS incorrecto

- Firewall bloqueando UDP 1812/1813

- Desajuste RES/XRES (Ki de SIM incorrecto o configuración de HSS)

- Número de secuencia (SQN) fuera de sincronización (debería recuperarse automáticamente a través de la resincronización)

- Problemas de conectividad de red entre el AP y el TWAG

Problemas de Conexión Diameter

Síntoma: El par Diameter no se conecta al HSS/DRA

Pasos de Diagnóstico:

- Verifique la conectividad de red:

telnet <hss-ip> 3868 - Verifique la configuración de Diameter (Host de Origen, Reino de Origen, IP del par)

- Revise los registros de HSS/DRA para intentos de conexión

- Verifique que el firewall permita TCP 3868

Causas Comunes:

- IP/puerto del par incorrecto en la configuración

- Firewall bloqueando TCP 3868

- Desajuste de Host/Reino de Origen

- HSS/DRA no acepta conexión del TWAG

Problemas de Rendimiento

Síntoma: Autenticación lenta (>5 segundos)

Pasos de Diagnóstico:

- Verifique el tiempo de respuesta del HSS

- Mida la latencia de la red:

ping <hss-ip>,mtr <hss-ip> - Monitoree el uso de recursos del TWAG:

top,htop - Revise la configuración de tiempo de espera de solicitudes Diameter

Causas Comunes:

- Tiempo de espera de consulta HSS o respuesta lenta

- Alta latencia de red

- Agotamiento de recursos del TWAG (CPU/memoria)

- Demasiadas autenticaciones concurrentes

Herramientas de Depuración

Captura de Paquetes

# Capturar tráfico RADIUS

tcpdump -i eth0 -n port 1812 or port 1813 -w radius.pcap

# Capturar tráfico Diameter

tcpdump -i eth0 -n port 3868 -w diameter.pcap

# Capturar desde un AP específico

tcpdump -i eth0 -n host 10.7.15.72 and port 1812 -w radius-ap1.pcap

Analice con Wireshark (soporta disectores RADIUS y Diameter).

Consola Interactiva

Conéctese al TWAG en ejecución para depuración en vivo:

# Shell remoto al TWAG en ejecución

iex --sname debug --remsh twag@hostname --cookie <cookie>

Desde la consola IEx:

# Listar todos los clientes autenticados

CryptoState.keys()

# Obtener estado de cliente específico

CryptoState.get("0505338057900001867@wlan.mnc057.mcc505.3gppnetwork.org")

# Listar todos los APs

APState.list()

# Listar sesiones de contabilidad

ClientUsage.list()

Mensajes de Error Comunes

| Mensaje de Error | Significado | Solución |

|---|---|---|

Validación de Message-Authenticator fallida | Desajuste de secreto compartido | Verifique que el secreto RADIUS coincida en el AP y el TWAG |

Verificación de RES fallida: esperado <XRES>, obtenido <RES> | Respuesta de autenticación incorrecta | Verifique Ki de SIM, verifique aprovisionamiento de HSS |

Tiempo de espera de conexión del par Diameter | No se puede alcanzar el HSS | Verifique red, firewall, configuración de HSS |

Fallo al decodificar mensaje EAP | Paquete EAP mal formado | Verifique firmware del AP, puede necesitar actualización del AP |

Subtipo EAP-AKA desconocido | Mensaje EAP-AKA no soportado | Dispositivo usando variante EAP-AKA no estándar |

Se requiere sincronización del número de secuencia | SQN fuera de sincronización | Normal, el dispositivo se resincronizará automáticamente |

Cumplimiento de Normativas

OmniTWAG implementa las siguientes especificaciones 3GPP e IETF:

- 3GPP TS 23.402: Mejoras de arquitectura para accesos no 3GPP

- 3GPP TS 24.302: Acceso a EPC a través de redes de acceso no 3GPP

- 3GPP TS 29.273: Interfaces SWx/SWm basadas en Diameter

- 3GPP TS 33.402: Aspectos de seguridad de accesos no 3GPP

- 3GPP TS 35.206: Especificación del algoritmo Milenage

- RFC 2865: Autenticación RADIUS

- RFC 2866: Contabilidad RADIUS

- RFC 3579: Soporte RADIUS para EAP

- RFC 4187: Protocolo de autenticación EAP-AKA

- RFC 5448: EAP-AKA' (versión mejorada)

Resumen

OmniTWAG, creado por Omnitouch, proporciona una solución completa y conforme a estándares para la descarga de WiFi 3GPP:

- Despliegue Flexible: Soporta salida local o tráfico enrutado a casa

- Basado en Estándares: Implementa protocolos 3GPP SWx, EAP-AKA, RADIUS

- Autenticación Segura: Autenticación mutua basada en SIM con resincronización automática

- Fuerte Encriptación: Claves derivadas de MSK proporcionan encriptación WPA2

- Listo para Hotspot 2.0: Permite descarga automática y sin intervención

- Control del Operador: Mantiene identidad, política y opcionalmente facturación

- Conectividad Flexible: Conexión directa al HSS o a través de OmniDRA para enrutamiento/balanceo de carga

Versión del Documento: 2.0 Última Actualización: 2025 OmniTWAG - Puerta de Acceso WiFi Confiable Copyright © 2025 Omnitouch. Todos los derechos reservados.